-

دسته بندی ها

- کشاورزی و دامپروری

- ماشین آلات کشاورزی

- تجهیزات و ادوات زراعت و باغبانی و گلخانه ای (Agricultural, horticultural and greenhouse equipment and tools)

- تجهیزات و لوازم دامپزشکی

- ماشین آلات آبیاری

- تجهیزات دام و طیور و آبزیان (Livestock, poultry and aquaculture equipment)

- مواد اولیه کشاورزی و دامپروری (Raw materials for agriculture and animal husbandry)

- صنایع غذایی

- ماشین آلات عمل آوری مواد غذایی (Food packaging machines)

- دستگاه پرکن

- دستگاه و تجهیزات پخت و پز

- دستگاه و تجهیزات سرمایشی

- دستگاه خشک کن مواد غذایی (Food dryer)

- دستگاه بوجاری و پولیش مواد غذایی

- دستگاه خردکن مواد غذایی (Food shredder)

- دستگاه شستشو

- دستگاه هسته گیر (Core device)

- سایر تجهیزات عمل آوری مواد غذایی

- دستگاه آسیاب مواد غذایی (Food mill)

- دستگاه پوست گیر و پوست کن مواد غذایی (Food peeler and peeler)

- دستگاه آب گیری

- قهوه و اسپرسو ساز (Coffee and espresso maker)

- ماشین آلات تفت و طعم زن آجیل و خشکبار

- دستگاه کره گیر

- دستگاه ارده گیر

- دستگاه عرق گیر و تقطیر

- دستگاه روغن گیر

- ماشین آلات بسته بندی مواد غذایی

- دستگاه بسته بندی توزین دار

- دستگاه بسته بندی حجمی

- دستگاه بسته بندی پودری

- دستگاه بسته بندی آجیل و خشکبار

- ماشین آلات دربندی (Capping devices)

- دستگاه شیرینگ پک

- دستگاه بسته بندی نوشیدنی ها (Beverage packaging machine)

- دستگاه بسته بندی میوه و سبزیجات

- دستگاه بسته بندی ترشیجات و شیرینیجات

- دستگاه بسته بندی لبنیات (Dairy packaging machine)

- دستگاه بسته بندی تنقلات

- دستگاه بسته بندی سایر مواد غذایی

- دستگاه بسته بندی وکیوم مواد غذایی

- دستگاه بسته بندی نان

- تونل سشواری

- ماشین آلات حمل مواد غذایی

- تجهیزات جانبی و ابزار آلات صنایع غذایی

- مواد اولیه صنایع غذایی

- خط تولید صنایع غذایی

- سیلوی قهوه, عسل، آجیل و ....

- تعمیر ماشین آلات مواد غذایی

- دستگاه و تجهیزات صنعت لبنیات

- ماشین آلات عمل آوری مواد غذایی (Food packaging machines)

- چوب، چرم و نساجی

- برق و الکترونیک

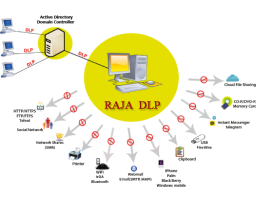

- فناوری اطلاعات و ارتباطات

- صنایع حمل و نقل

- صنایع معدنی

- سلامت و پزشکی

- کاغذ، چاپ و بسته بندی

- صنایع پلاستیک

- عمران، راه و ساختمان

- تجهیزات آزمایشگاهی

- تجهیزات آزمایشگاهی پزشکی و دامپزشکی

- تجهیزات آزمایشگاهی صنایع غذایی

- تجهیزات آزمایشگاهی صنایع معدنی

- تجهیزات آزمایشگاهی صنایع پلاستیک

- تجهیزات آزمایشگاهی صنایع عمران

- تجهیزات آزمایشگاهی صنایع کشاورزی

- تجهیزات آزمایشگاهی صنایع الکترونیک

- تجهیزات آزمایشگاهی فناوری اطلاعات و ارتباطات

- لوازم و وسایل تشخیص و آنالیز

- ابزار و دستگاه های نگهداری نمونه ها

- ابزار و وسایل نگهداری تجهیزات

- ابزار و وسایل نگهداری تجهیزات

- تجهیزات آزمایشگاهی شیمی

- تجهیزات آزمایشگاهی پزشکی و دامپزشکی

- محصولات و خدمات سفارشی

- صنایع حرارتی و برودتی

-

تامین کنندگان

-

خرید و فروش ماشین آلات کشاورزی